توضیحات

مقاله سیستمهای تشخیص نفوذ

چکیده

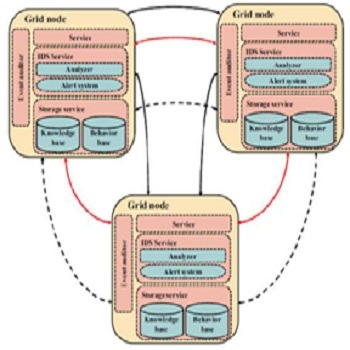

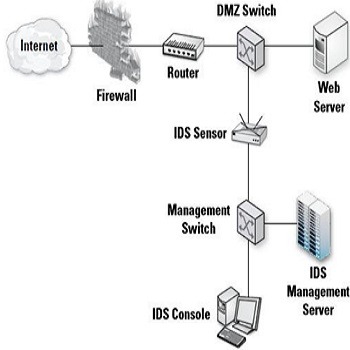

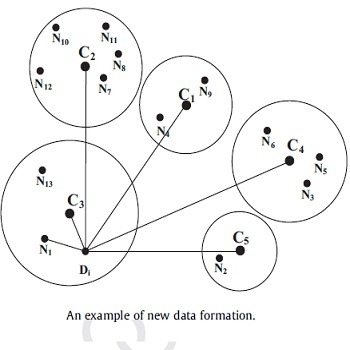

با افزایش میزان گسترش شبکه و تهدیدات امنیتی، مطالعه سیستمهای تشخیص نفوذ[1] (IDS ها) در زمینه علم کامپیوتر بسیار مورد توجه قرار گرفته است. بسیاری از سیستمهای تشخیص نفوذ فعلی دارای قدرت محاسباتی بسیار بالا هستند. در این مقاله هدف بررسی جامع و ارائه یک تصویر دقیق از سیستمهای تشخیص نفوذ موجود و مشخصات آنها است. در ابتدا به مکانیزمهای مختلف تشخیص نفوذ اشاره خواهد شد. سپس جزئیات انواع IDS ها بررسی میشود. در این مقاله عمده تمرکز بر روی سیستمهای تشخیص نفوذ شبکهای و سیستمهای IDS مورد استفاده در محاسبات ابری خواهد بود.

- مقدمه

با توجه به جامعه آزاد اینترنت، امنیت سیستمهای کامپیوتری و دادهها همواره یک مساله مهم است. مهمترین نیازمندیها برای مدیریت دادهها، دسترس پذیری، جامعیت و حفظ محرمانگی آن است. روشهای امنیتی یک سیستم، طراحی شده تا از دسترسیهای غیر مجاز به منابع سیستم و دادهها جلوگیری نماید. حوزهای که تلاش میکند این نفوذها را شناسایی نماید، سیستم تشخیص نفوذ نامیده میشود. یک سیستم تشخیص نفوذ فعالیتهای صورت گرفته در محیط مورد نظر را نظارت کرده و تصمیم میگیرد که آیا این فعالیتها مخرب هستند یا فعالیتهای نرمال و معمولی کاربر میباشند. این تصمیمگیری بر اساس یکپارچگی سیستم، محرمانه بودن دادهها و دسترسی منابع اطلاعاتی صورت میگیرد [1].

…

فهرست مطالب مقاله سیستمهای تشخیص نفوذ

- چکیده

- مقدمه

- پیدایش سیستمهای تشخیص نفوذ

- نیازمندیهای سیستم تشخیص نفوذ

- طبقهبندی سیستمهای تشخیص نفوذ

- نوع نفوذگر

- نوع نفوذ

- روش تشخیص

- سیستم تشخیص نفوذ مبتنی بر انحراف

- منبع دادههای حسابرسی

- سیستمهای تشخیص نفوذ مبتنی بر شبکه

- مکان محاسبه دادههای جمعآوری شده

- زیرساخت

- تصمیمگیری در سیستم تشخیص نفوذ

- تصمیمگیری مشارکتی

- تصمیمگیری مستقل

- فرکانس مورد استفاده

- پاسخ نفوذ

- سیستمهای تشخیص نفوذ در رایانش ابری

- روشهای تشخیص نفوذ مبتنی بر رفتار در رایانش ابری

- روشهای تشخیص نفوذ مبتنی بر امضا در رایانش ابری

- سیستم تشخیص نفوذ در شبکههای حسگر بیسیم

- کارهای آینده

- نتیجه گیری

- مراجع

منابع مقاله سیستمهای تشخیص نفوذ

A.J.Deepa, V.KavithaDr, “Comprehensive Survey on Approaches to Intrusion Detection System”, Procedia Engineering, vol. 38, pp. 2063-2069, 2012.

[2] Audrey A. Gendreau, Michael Moorman, “Survey of Intrusion Detection Systems towards an End to End Secure Internet of Things,” 2016 IEEE 4th International Conference on Future Internet of Things and Cloud, 2016.

[3] Aleksandra Milenkoski, Marco Vieira, Samuel Konev, Alberto Amritsar, “Evaluating Computer Intrusion Detection Systems: A Survey of Common Practices”, ACM Computing Surveys (CSUR), vol. 48, Issue. 1, 2015.

[4] Ismail Butun, Salvatore D. Morgera, and Ravi Sankar, “A Survey of Intrusion Detection Systems in Wireless Sensor Networks”, IEEE COMMUNICATIONS SURVEYS & TUTORIALS, VOL. 16, NO. 1, 2014.

[5] T.S. Sobh, “Wired and wireless intrusion detection system: Classifications, good characteristics and state-of-the-art”, Elsevier J. Computer Standards and Interfaces, volume 28, number 6, pp. 670-694, 2006.

[6] A.P. da Silva, M. Martins, B. Rocha, A. Flourier, L. Ruiz and H.C. Wong, “Decentralized Intrusion Detection in Wireless Sensor Networks,” in Proc. 1st ACM International Workshop on Quality of Service and Security in Wireless and Mobile Networks (Q2SWinet ’05), ACM Press, 2015, pp. 16-23.

[7] P. Brutch and C. Ko, “Challenges in Intrusion Detection for Ad Hoc Networks,” in Proc. IEEE Workshop on Security and Assurance in Ad hoc Networks, Orlando, FL, January 28, 2013.

[8] T. Anantvalee and J. Wu, “A survey on intrusion detection in mobile ad hoc networks”, Springer J. Wireless Network Security, pages 159-180, 2007.

[9] Snehal G. Kene, Deepti P. Theng, “A Review on Intrusion Detection Techniques for Cloud Computing and Security Challenges”, IEEE SPONSORED 2ND INTERNATIONAL CONFERENCE ON ELECTRONICS AND COMMUNICATION SYSTEMS (ICECS ‘2015), pp. 227- 232, 2015.

[10] Hung-Jen Liao a, Chun Hung Richard Lin, Ying-Chih Lin, Kuang-YuanTung, “Intrusion detection system: A comprehensive review”, Journal of Network and Computer Applications, vol. 36, pp. 16-24, 2013.

توجه:

مقاله سیستمهای تشخیص نفوذ شامل یک فایل ورد 17 صفحه ای می باشد.

لینک دانلود فایل بلافاصله پس از خرید بصورت اتوماتیک برای شما ایمیل می گردد.

به منظور سفارش تحقیق مرتبط با رشته تخصصی خود بر روی کلید زیر کلیک نمایید.

سفارش تحقیق

نقد و بررسیها

هنوز بررسیای ثبت نشده است.