توضیحات

تحقیق تشخیص نفوذ در شبکه های کامپیوتری

چکیده

با پيشرفت روزافزون تكنولوژي و افزايش چشمگير استفاده از شبكه هاي كامپيوتري، خطر حمله به اين شبكه ها نيز افزايش يافته است. سیستم های تشخیص نفوذ به شبکه، برنامه های کاربردی در زیر ساخت های امنیتی شبکه هستند. روش های تشخیص در سيستم های تشخیص نفوذ به دو دسته تقسيم مي شوند: روش تشخیص سوء استفاده و یا تشخیص مبتني بر امضا و روش تشخیص رفتار غيرعادی. در روش تشخیص سوء استفاده، سيستم ها فقط نفوذ هايي كه در پايگاه داده سيستم تشخيص نفوذ ذخيره شده است، تشخيص داده مي شوند. در روش تشخیص رفتار غیر عادی، سعي مي شود براي رفتارهاي عادي الگو و قواعد خاصي ايجاد شود. حال رفتارهايي كه داراي عملكردي مشابه اين الگوها هستند به عنوان رفتار عادي تلقي شده و رفتارهايي كه عملكرد آنها داراي انحرافي بيش از حد معمول آماري از اين الگوها باشد به عنوان رفتار غير عادي و نفوذ تشخيص داده مي شوند.

در این تحقیق به بررسی راه های تشخیص نفوذ در شبکه های کامپیوتری پرداخته می شود.

تعریف سیستم تشخیص نفوذ

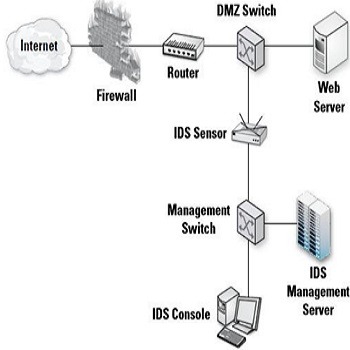

يک سیستم تشخیص نفوذ (IDS) ، یک نرم افزار یا سخت افزار ي است كه ترافیك ورودي و خروجي شبكه را بازرسي كرده و الگوها ي مشكوكي را كه ممكن است منجر به حمله و یا نفوذ شود را كشف می كند. سیستم تشخیص نفوذ در حال حاضر جزء اصلی ترین و کاملترین قسمت های یک سیستم پایش یا مانیتورینگ شبکه می باشند.

به طور کلی سه عملکرد اصلی IDS عبارت است از: نظارت و ارزیابی، کشف و واکنش[1]. بر همین اساس هر IDS را میتوان بر اساس روش های تشخیص نفوذ، معماری و انواع پاسخ به نفوذ دسته بندی کرد. که در ادامه به بررسی آنها پرداخته می شود. بر خلاف نظر عمومی كه معتقدند هر نرم افزاری را می توان به جای IDS استفاده كرد، دستگاه های امنیتی زیر نمی توانند به عنوان IDS مورد استفاده قرار گیرند:

سیستم هایی كه برای ثبت وقابع شبكه مورد استفاده قرار می گیرند مانند: دستگاه هایی كه برای تشخیص آسیب پذیری در جهت از كار انداختن سرویس و یا حملات مورد استفاده قرار می گیرند.

ابزارهای ارزیابی آسیب پذیری كه خطاها و یا ضعف در تنظیمات را گزارش می دهند.

نرم افزارهای ضدویروس كه برای تشخیص انواع كرمها، ویروس ها و به طوركلی نرم افزارهای خطرناك تهیه شده اند.

دیواره آتش[1]

مكانیزمهای امنیتی مانند SSL ، VPN و Radius و ….

هدف یک IDS روشهای تشخیص می تواند به دسته های زیر طبقه بندی شود:

: Anomaly detection · این تکنیک بر اساس تشخیص ناهنجاری های ترافیک است. انحراف ترافیک نظارت شده از شکل نرمال اندازه گیری می شود.

Misuse/Signature detection ·: این تکنیک به دنبال الگوها و امضاهای حمالت معروف در ترافیک شبکه جستجو میکند. یک پایگاه داده ی همیشه بهروز معموالً برای ذخیره ی امضاهای حمالت معروف استفاده می شود. روشی که این تکنیک با تشخیص نفوذ برخورد می کند همانند روشی است که نرم افزار آنتی ویروس عمل می کند.IDS بر طبق منابع داده نیز می تواند به دو دسته ی تشخیص مبتنی بر میزبان و تشخیص مبتنی بر شبکه تقسیم شود. در تشخیص مبتنی بر میزبان ـ پَروَنجاه ای داده و فرآیندهای سیستم عامل میزبان به طور مستقیم نظارت می شوند تا تعیین شود دقیقا کدام منابع میزبان، اهداف یک حمله خاص هستند. در سیستمهای تشخیص نفوذ مبتنی بر شبکه، داده ی ترافیک شبکه را با استفاده از یک مجموعه از سنسورهایی که به شبکه ضمیمه شده نظارت می کنند تا هرگونه فعالیت بد را ثبت کنند.

روش های تشخیص در سيستم های تشخیص نفوذ به دو دسته تقسيم مي شوند: روش تشخیص سوء استفاده و یا تشخیص مبتني بر امضا و روش تشخیص رفتار غيرعادی.

…

فهرست مطالب تحقیق تشخیص نفوذ در شبکه های کامپیوتری

فصل اول: سیستم های تشخیص نفوذ

- تعریف سیستم تشخیص نفوذ …………………………………………………………………. 2

- روش تشخیص سوئ استفاده ………………………………………………………….3

- روش تشخیص رفتار غیر عادی یا ناهنجاری …………………………………………… 5

- انواع معماری سیستم تشخیص نفوذ ………………………………………………………….. 6

- سامانه تشخیص نفوذ مبتنی بر میزبان ……………………………………………….. 6

- سامانه تشخیص نفوذ مبتنی بر شبکه ………………………………………………… 7

- سامانه تشخیص نفوذ توزیع شده …………………………………………………….. 8

- ساختار سیستم تشخیص نفوذ …………………………………………………………………9

- برخی از روش های آسیب رسانی و نفوذ ……………………………………………………. 11

- روش های عبور از سیستم تشخیص نفوذ …………………………………………………….. 13

- روش های برخورد و پاسخ به نفوذ …………………………………………………………… 14

- پاسخ غیر فعال در سیستم تشخیص نفوذ …………………………………………… 14

- پاسخ فعال در سیستم تشخیص ……………………………………………………. 15

فصل دوم: انواع روش های تشخیص رفتار غیر عادی و یا ناهنجاری

- روش های تشخیص ناهنجاری ………………………………………………………………. 17

- مدل های آماری ………………………………………………………………………… 18

- رویکرد سیستم امن ………………………………………………………………………… 19

- بازبینی پروتکل ……………………………………………………………………………. 19

- بررسی فایل ها …………………………………………………………………………….. 20

- ایجاد لیست سفید ………………………………………………………………………… 20

- شبکه عصبی ………………………………………………………………………………. 20

- الگوریتم ژنتیک ……………………………………………………………………………. 21

- ماشین های بردار پشتیبان ………………………………………………………………….. 23

- درخت تصمیم …………………………………………………………………………….. 23

منابع تحقیق تشخیص نفوذ در شبکه های کامپیوتری

[1] https://en.wikipedia.org/wiki/Intrusion_detection_system.

[2] John,A. “Survey on data mining techniques to enhance intrusion detection.” In Computer Communication and Informatics (ICCCI), 2012 International Conference on, pp. 1-5. IEEE, 2012.

[3] Jonathon , N. Joshi, D. and Banik, S. “Applying Data Mining Techniques to Intrusion Detection.” In Information Technology-New Generations (ITNG), 2015 12th International Conference on, pp. 800-801. IEEE, 2015.

[4] Lippmann, R.P. and Cunningham, R.K., “Improving Intrusion Detection Performance Using Keyword Selection and Neural Networks”, RAID99, Computer Networks, Vol. 34, Number 4, 2000

توجه:

تحقیق تشخیص نفوذ در شبکه های کامپیوتری شامل یک فایل ورد 30 صفحه ای می باشد.

لینک دانلود فایل بلافاصله پس از خرید بصورت اتوماتیک برای شما ایمیل می گردد.

به منظور سفارش تحقیق مرتبط با رشته تخصصی خود بر روی کلید زیر کلیک نمایید.

سفارش تحقیق

نقد و بررسیها

هنوز بررسیای ثبت نشده است.