توضیحات

تحقیق بررسی فناوری های نوین در طراحی سیستم های امن اطلاعاتی در حوزه سخت افزار

در سه دهه ي اخير توسعه ي تكنولوژي خصوصاً در زمينه هاي ارتباطي باعث افزايش ارتباطات در جوامع انساني شده است. تحول در حوزه هاي ارتباطي مرهون پيشرفت هاي خيره كننده بشر در حوزه هاي علوم كامپيوتر و سخت افزار و نرم افزار و دانش فناوري اطلاعات و ارتباطات است. ارتباطات نوين و تجهيزات ارتباطي ماهواره اي و اينترنت مرزهاي جغرافيايي را كم رنگ كرده و ارتباطات انساني و فرهنگي جديدي را به جوامع انساني تقديم نموده است. اين پيشرفت ها در علوم و تكنولوژي هر چند تسهيلات فراواني براي بشر فراهم آورده است، در عين حال باعث ايجاد مشكلات جديدي براي بشريت شده است. از جمله اين مشكلات مي توان به تضعيف روابط عاطفي و انساني و ناهنجاري هاي اخلاقي و اجتماعي و فرهنگي اشاره كرد. از سوي ديگر برخي را اعتقاد بر آن است كه همگرايي تكنولوژي در جوامع انساني مي بايست باعث تقويت امنيت انساني در كشورها و رشد و تقويت اخلاق و فرهنگ شود. هر چند ميزان اين همگرايي در جوامع مختلف متفاوت است. امروزه بسياري از مردم از شبكه هاي اينترنت يا اينترانت براي مبادله پيام يا فعاليت هاي ديگر استفاده مي كنند. اين فناوري فاصله هاي زماني و مكاني را از بين برده است و قدرت زيادي را در اختيار بشر قرار داده است. اگرچه اين فناوري باعث تسهيل ارتباطات و پيشرفت هاي گسترده شده است، اما فضايي را براي سوء استفاده افراد بزهكار براي بر هم زدن امنيت انساني از طريق سوء استفاده هاي اطلاعاتي، تخريب اطلاعات و نا امن كردن فضاي زندگي و كاري انسانها بوجود آورده است. نفوذ گران به شبكه هاي كامپيوتري اهداف مختلفي را دنبال مي كنند كه جنبه هاي مختلفي از زندگي انسانها همانند اهداف سياسي، اقتصادي، امنيتي، اجتماعي و … را مورد هجمه قرار مي دهد. از اين رو به نظر مي رسد اين فناوري ها نيازمند اعمال مديريت براي مقابله با تهديدات ذكر شده است. مديريتي كه مي بايست هم در جنبه هاي فني، سيستمي و نرم افزاري و هم در ساير جنبه هاي نظارتي بطور فعالانه وارد صحنه شود و نظام جديدي از طراحي و كاربرد را براي فناوريهاي نوين تعريف نمايد .در اين مقاله سعي شده است ضمن شناسايي ابعاد مختلف امنيت در سطوح مختلف و تعريف آن، چگونگي بر هم خورد امنيت انساني در اثر پيشرفت هاي نوين و فناوري هاي جديد تبيين و در ادامه راهكارهاي مقابله با اين تهديدات امنيتي از جهات مختلف مورد بررسي قرار گيرد .

امنيت نيز مثل هر مقوله ذهني و اجتماعي ديگر در جهان دستخوش تغيير و دگرگوني شده است. عوامل و متغيرهاي امنيت زدا در دنيايي كه اطلاعات و ارتباطات مرزهاي آن هائ را در هم شكسته است، از نو تعريف مي شود. امنيت در جهان واقعي چه در مقياس فردي و چه در مقياس اجتماعي آن، مفهومي پوياست كه تحت تاثير فرصت ها و تهديدهاي جديد ملي و بين المللي تبيين و تفسير مي شود .وابستگي متقابل كشورها كه بيشتر به سبب حاكميت ساختارهاي نظام سرمايه داري و پيشرفت فناوري اطلاعات و ارتباطات است، از مهم ترين پيامدهاي جهاني شدن است . اين پديده ضمن نفوذ پذير ساختن مرزهاي جغرافيايي كشورها جنبه هاي حاكميت را به ويژه در كشورهاي در حال توسعه به چالش كشيده است. از آنجا كه براي بسياري از كشورهاي در حال توسعه استقلال سياسي و تماميت ارضي ارزش هاي ملي حياتي و سرنوشت ساز است، هر گونه تهديد اين ارزش ها نگراني هاي امنيتي را در پي خواهد داشت. دسترسي به نظام اطلاعاتي تنها با يك كامپيوتر و خط ارتباطي ميسر است، بنابراين در چنين نظامي هر تراشه يا چيپ يك تهديد و هر كامپيوتر يك سلاح بالقوه خواهد بود. چنين سلاح هايي مي تواند توسط هر كس حتي آنهايي كه آشنايي مختصري با كامپيوتر دارند به كارگيري شود.

اطلاعات توسط منابع مختلف توليد، در محل هاي انباشت مناسب ذخيره مي شود، سپس پردازشهاي لازم انجام شده و براي انتقال به محل هاي ديگر از بستر ارتباطي عمومي استفاده مي شود. چنين چرخه اي مبين يك نظام اطلاعاتي است كه اجزاي اصلي آن، اطلاعات، سخت افزار، نرم افزار، وسايل ارتباطي و انسان است. اطلاعات ماده اوليه چنين نظامي است. سخت افزار در برگيرندة مجموعة وسايلي است كه از يك سو پردازش و ذخيرة اطلاعات را ميسر ساخته و از سوي ديگر تعامل ميان ماشين و محيط را ممكن مي نمايد. نرم افزار مجموعه دستوراتي است كه با هدايت و برنامه ريزي انسان، پردازش داده ها و كنترل سيستم ها را بعهده دارد. شبكة ارتباطي نيز امكان انتقال اطلاعات را با استفاده از پروتكل هاي مناسب ميسر مي سازد و انسان نيز استفاده كننده اصلي نظام اطلاعاتي مي باشد. امروزه كشورها و افراد براي تاثيرگذاري بر ادراك ديگران به منظور متاثر كردن احساسات، تعقل و تصميم گيري، اطلاعات را تحريف و در اختيار ديگران قرار مي دهند. با فناوري هاي ديجيتال امروزي مي توان به آساني اطلاعات كاذب را جعل و يا اطلاعات موجود را تحريف كرد. اسناد را ايجاد و دستكاري نمود. نوارها را بريد و به هم مونتاژ كرد. تصاوير را به شيوه اي تغيير داد كه واقعي اما كاملا با اصل خود متفاوت به نظر برسند. در حالي كه رسانه ها در معرض تغيير و تحريف هستند، اكثر مردم آنچه را كه در محيط فيزيكي شان مي بينند و مي شنوند باور مي كنند. اما اين نيز ممكن است در آينده در معرض تحريف قرار گيرد. عده اي عقيده دارند كه تا سال 2015 مي توان تصاوير سه بعدي با درجة وضوح بالايي را در هوا ايجاد كرد. افراد و اشياء را مي توان طوري ارائه داد كه گويي در محيط فيزيكي وجود دارند. در حالي كه عملاً اين گونه نيست. اگر چنين اتفاقي رخ دهد ديگر به چه رسانه اي مي توان اعتماد كرد .

فهرست مطالب تحقیق بررسی فناوری های نوین در طراحی سیستم های امن اطلاعاتی در حوزه سخت افزار

- 1-1-مقدمه

- 1-2- جنگ اطلاعاتی

- 1-3- امنیت فناوری اطلاعات

- 1-4- نفوذگران و اهداف حمله به شبکههای کامپیوتری

- 1-5- دستهبندی تهدیدات امنیتی

- 1-6- دستهبندی نفوذگران از حیث رفتاری

- 1-7- دستهبندی نفوذگران از حیث شخصیتی

- 1-8- نقش اینترنت در امنیت انسانی

- فصل 2:مدیریت امنیت اطلاعات و استانداردهای آن

- 2-1-استاندارد BS7799 موسسه استاندارد انگليس

- 2-2-استاندارد ISO/IEC 17799 موسسه بينالمللي استاندارد

- 2-3-راهنماي فني ISO/IEC TR13335 موسسه بينالمللي استاندارد

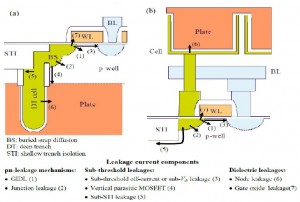

- فصل3:حافظههای فرار و نیمه فرار

- 3-2- فناوری حافظههای نیمه هادی فرار

- 3-3- حافظههای فرار

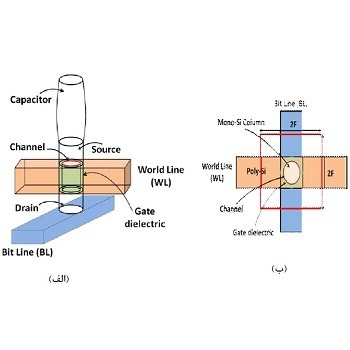

- 4-3- حافظههای DRAM

- فصل4:نقش ممریستورها در حافظهها و امنیت داده

- 2-4- نحوه عملکرد

- 3-4- انواع ممریستور

- 4-3-1- مقاومت مغناطیسی انتقال گشتاورچرخشی

- 4-3-2- سیستمهای ممریستور چرخشی

- 4-3-3- سیستم ممریستیور مغناطیسی

- 4-3-4- ممریستور دیودی تونل زنی مواج

- 4-3-5- کاربردهای ممریستور

- 4-6- ممریستور به عنوان حافظه

- 4-7- تاریخچه

- 8-4- ویژگی مفید ممریستور نسبت به دیگر ساختار ها در سیستم های امن اطلاعاتی

- 8-4-1- تحول در زمینه ی ذخیره سازی

- فصل5:حافظههای CMOS در مد SRAM

- 2-5- حافظهی SRAM

- فصل6:نتیجهگیری و پیشنهادها

منابع تحقیق بررسی فناوری های نوین در طراحی سیستم های امن اطلاعاتی در حوزه سخت افزار

]1[ سلماسی زاده، محمود. (1380). جنگ اطلاعات و امنیت. مجموعه مقالات اولین کنفرانس رمز ایران.

]2[ فتحیان، محمد، مهدوی نور، سید حاتم. (1386). مبانی و مدیریت فناوری اطلاعات. تهران: انتشارات دانشگاه علم و صنعت ایران. چاپ دوم.

]3[ فولادی، قاسم.، صفات، جواد. (1381). جنگ اطلاعا به سبک چینی. تهران: موسسه آموزش و تحقیقات صنایع دفاع.

]4[ ملکیان، احسان. (1381). نفوذگری در شبکه و روشهای مقابله. تهران: موسسه علمی فرهنگی نص.

]5[ والیس، پاتریکا. (1382). روانشناسی اینترنت. ترجمه بهنام اوکدی. تهران: انتشارات نقش خورشید.

[6] CSPP. (2005). Retrieved from: http//www.cspp.org 2005.

[7] Mann, Edward. (1993). USAF, one target, one Bom is the principle of mass dead? military review. September.

[8] Pertovsky, Vladimir. (2005). Human development and Human security in EURASIA. International Journal on world peace. Vol. XXII No. 4 December.

[9] Sen, Amartya. (2002). Basic Educatio and Human Security. In Commission on Human Security, Retrieved November 2008.

[10] Sommaruga, Cornelio. (2004). The global challenge of human security. The Journal of Futures Studies, Srategic Thinking and Policy, 6, 4; Academic Tesearch Library. Pg. 208.

[11] Chien, R. (2013), The flash proliferation in consumer electronics, IHS electronics and media, Vol. 1, No. 10, May 22.

[12] Joodaki, M. (2012), Selected advances in nanoelectronic devices: logic, memory and RF, Berlin:Springer Verlag.

[13] Report: “Emerging Non-Volatile Memory”, Available at: http://www.reportsnreports.com/reports/226131-emerging-nonvolatile-memory.html.

[14] Sunami, H. (2008), The role of the trench capacitor in DRAM innovation, IEEE SSCSNewsletter, Vol. 13, No. 1, pp. 42 – 44.

[15] The international technology roadmap for semiconductors (ITRS) (2009).

[16] Gerritsen, E., Emonet, N., Caillat, C., Jourdan, N., Piazza, M., Fraboulet, D., Boeck, B., Berthelot, A., Smith, S. and Mazoyer, P. (2005), Evolution of materials technology for stackedcapacitors in 65 nm embedded-DRAM, Solid-State Electronics, Vol. 49, No. 11, pp. 1767-1775.

[17] Song, K. W. et al. (2010), A 31 ns random cycle VCAT-Based 4F2 dRAM with manufacturability and enhanced Cell efficiency, IEEE Journal of Solid-State Circuits, Vol. 45,No. 4, pp. 880-888.

[18 Oishi, M. (2008), DRAM makers Cut Cost by 30% a Year to 2011, Available at: http://techon.nikkeibp.co.jp/article/HONSHI/20071219/144399/.

[19] Okhonin, S., Nagoga, M., Sallese, J.M. and Fazan, P. (2002), A capacitor-less 1T-DRAM cell, IEEE Electron Device Letters, Vol. 23, No. 2, pp. 85–87.

[20] Hamamoto, T. and Ohsawa, T. (2009), Overview and future challenges of floating body ram (FBRAM) technology for 32 nm technology node and beyond, Solid-State Electronics, Vol. 53, No. 7, pp. 676–683.

[20] Avci, U.E., Ban, I., Kencke, D.L. and Chang, P.L.D. (2008), Floating body cell (FBC) memory for 16-nm technology with low variation on thin silicon and 10-nm BOX, Proc. IEEE Int. SOI Conf., pp. 29–30.

[21] Okhonin, S., Nagoga, M., Lee, C. W., Colinge, J. P., Afzalian, A., Yan, R., Dehdashti Akhavan, N., Xiong, W., Sverdlov, V., Selberherr, S. and Mazure, C. (2008), Ultrascaled Z-RAM cell, Proc. IEEE Int. SOI Conf., pp. 157–158.

[22] Singh, M., Ciraula, M., Weiss, D., Wuu, J., Bauser, P., de Champs, P., Daghighian, H., Fisch, D., Graber, P. and Bron, M. (2009), A 2ns-read-latency 4Mb embedded floating body memory macro in 45nm SOI technology, IEEE Int. Solid-State Circuits Conf. Tech. Dig. (ISSCC), pp. 460–461.

[23] Jang, T. S., Kim, J. S., Hwang, S. M., Oh, Y. H., Rho, K. M., Chung, S. J., Chung, S. O., Oh, J. G., Bhardwaj, S., Kwon, J., Kim, D., Nagoga, M., Kim, Y. T., Cha, S. Y., Moon, S. C., Chung, S. W., Hong, S.-J. and Park, S. W. (2009), Highly scalable zRAM with remarkably long data retention for DRAM application, IEEE Symp. VLSI Technology Tech. Dig., pp. 234–235.

[24] Jeddeloh, J. and Keeth, B. (2012), Hybrid memory cube new DRAM architecture increases density and performance, Symp. on VLSI Technology, pp. 87-88.

[25] M.Sharifkhani,PHD Thrsis,”Design and Analysis of Low power SRAMs”University of Waterlo 2006.

[26] K. Itoh, A. R. Fridi, A. Bellaouar, and M. I. Elmasry, “A deep sub- V, single power-supply. SRAM cell with multi-Vt, boosted storage node and dynamic load,” Digest of Technical Papers. Symposium on VLSI Circuits, pp. 132–133, June 1996.

[27] A. Keshavarzi, S. Ma, S. Narendra, B. Bloechel, K. Mistry, T. Ghani, S. Borkar, and V. De,“Effectiveness of Reverse Body Bias for Leakage Control in Scaled Dual Vt CMOS ICs,” in the Proceedings of the International Symposium on Low Power Electronics and Design (ISLPED), Huntington Beach, CA, August 2001, pp. 207–212.

[28] S. Kaxiras, Z. Hu, and M. Martonosi, “Cache decay: Exploiting generational behavior to reduce cache leakage power,” International Symposium on Computer Architecture, pp. 240-251, Jun-Jul 2001.

[29] K. Flautner et al, “Drowsy caches: simple techniques for reducing leakage power,” in the proceeding of the International Symposium on Computer Architecture, pp. 148-157, May 2002.

[30] K. Zhang, et al., “SRAM design on 65-nm CMOS technology with dynamic sleep transistor for leakage reduction,” IEEE Journal of Solid- State Circuits, vol. 40, issue 4, pp. 895-901, April 2005.

[31] M. Sharifkhani and M. Sachdev, Segmented virtual ground architecture for low-power embedded sram,”Accepted with modifcations in IEEE Transactions on VLSI,(IEEE T-VLSI)., 2006.

[32] Sherif A. Tawfik and Volkan Kursun. “Low Power and Robust 7T Dual-Vt SRAM Circuit”,pp.1452-1455 IEEE,2008.

[33] G. Razavipour, A. Afzali-Kusha, and M. Pedram “Design and Analysis of Two Low-Power SRAM Cell Structures”IEEE TRANSACTIONS ON VERY LARGE SCALE INTEGRATION (VLSI) SYSTEMS, VOL. 17, NO. 10, OCTOBER 2009.

توجه:

- این تحقیق شامل یک فایل ورد 85 صفحه ای می باشد.

- لینک دانلود فایل بلافاصله پس از خرید بصورت اتوماتیک برای شما ایمیل می گردد.

به منظور سفارش تحقیق مرتبط با رشته تخصصی خود بر روی کلید زیر کلیک نمایید.

سفارش تحقیق

نقد و بررسیها

هنوز بررسیای ثبت نشده است.