توضیحات

تحقیق ارزیابی نهان کاوی

امروزه به سبب گستردگی شبکههای ارتباطی و فضای اینترنت حجم زیادی از اطلاعات در بستر شبکهها انتقال مییابد. انتقال اطلاعات مختلف و از منابع گوناگون اهمیت ایجاد امنیت اطلاعات را در دو بعد حفظ اطلاعات نهان و کشف اطلاعات نهان بالا میبرد. از طرفی نیاز است تا اطلاعاتی بهصورت نهان انتقال یابد تا از سوءاستفاده از آنها جلوگیری شود و از طرف دیگر نیاز است تا برخی از اطلاعات نهان کشف شود تا بتوان از اجرای برخی اهداف مخرب ممانعت نمود. هدف اول با انجام نهاننگاری و هدف دوم با اجرای نهان کاوی قابلدستیابی است. ازاینرو موضوع نهان کاوی حائز اهمیت است. به دلیل اهمیت موضوع نهان کاوی در این پژوهش به معرفی این روش پرداختیم. نهان کاوی در واقع هنر کشف اطلاعات نهان است. عمدهی فعالیتهای نهان کاوی در بستر فایلهای رسانهای و بخصوص تصاویر انجام میشود. به همین دلیل تمرکز این پژوهش بر حوزهی نهان کاوی تصاویر است.

این پژوهش در چهار فصل تنظیم شده است.در فصل نخست به کلیات پژوهش، معرفی دو موضوع نهاننگاری و نهان کاوی پرداخته شد. فصل دوم به ادبیات مورد استفاده، فصل سوم شامل مرور مطالعات پیشین در حوزهی نهان کاوی و با تمرکز بر موضوع نهان کاوی تصاویر JPEG است. در فصل پایانی پژوهش روشهای بررسیشده در فصل قبل مورد مقایسه واقعشدهاند.

مقدمه

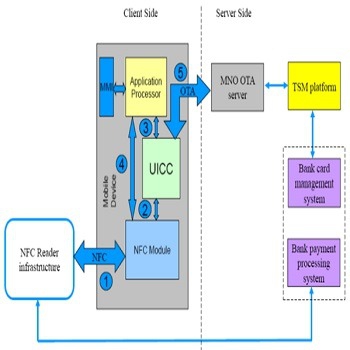

با گسترش اینترنت و مخابرات بیسیم، محافظت از اطلاعات حساس در مقابل دسترسی ناخواسته یا تغییر توسط افراد مهاجم، تبدیل به یک نگرانی بزرگ شده است. به منظور برقراری امنیت اطلاعات، از روشهای رمزنگاری استفاده میشود. در این روشها، محتوای پیام با استفاده از کلید محتوایی بیمعنی، مشکوک به وجود پیغام از دید مهاجم محرمانه میشود. در حالیکه در بعضی کاربردها(مثل کاربردهای نظامی)، مطلوب ما این است که وجود پیغام از دید مهاجمان مخفی شود. در این گونه موارد، به روشهای نهاننگاری روی میآوریم(سید ناصر موسوی و عبدالرسول قدری، 2013).

به اشتراکگذاری دادههای مهم و ایجاد ارتباطات امن یکی از زمینههای اصلی تحقیقات است. ارتباطات امن در حوزههای بسیاری کاربرد دارد. یکی از راهکارهایی که در ارسال دادههای مهم و ایجاد ارتباط امن بسیار مورداستفاده است نهاننگاری است. نهاننگاری[1] روشی است که دادهها در بین بیتهای یک فایل پوشش مانند فایلهای صوتی، ویدئو و عکسها پنهان میکند. در روش نهاننگاری معمولاً پیام بهصورت ناشناخته و پنهان در فایل اصلی جای میگیرد. هر دو فرایند جاسازی داده و استخراج داده نیازمند بهکارگیری روشهای پردازش تصاویر دیجیتال هستند. در برخی کاربردها مانند هک سامانهها، عملیات تروریستی و ایمنی پزشکی نیاز است تا تصویر نهاننگاری شده با استفاده از روش نهان کاوی[2] مورد پردازش قرار گیرد. نهان کاوی روشی است برای کشف اطلاعات پنهانی که در محتوی اصلی جاسازیشدهاند(حجت کاوریزاده، 2014).

در این پژوهش در نظر داریم که مفهوم نهاننگاری و نهان کاوی را تشریح نماییم و مطالعات مربوط به این حوزه را تا حدودی بررسی کنیم. تمرکز خاص این پژوهش بر نهاننگاری و نهان کاوی در تصاویر است.

بیان مساله

نهاننگاری و نهانکاوی نسبت به رمزنگاری یک مزیت بالقوه دارد و آن افزودن یک لایه امنیتی دیگر به ارتباط است، زیرا در این نوع مخابرات ماهیت برقراری ارتباط نیز مخفی میماند. ولی در عوض نرخ بیت اطلاعات به مراتب کمتر خواهد شد. مسالهای که در این جا مطرح میشود، به قابلیت استفاده از این تکنیک مخفیماندن اطلاعات با روشهای معرفی شده، همچنین کمترین تخریب ممکن در انواع فایلهای صوتی، تصویری، ویدئویی، متنی و غیره و قرار گرفتن بیشتر اطلاعات برای انتقال به طرف مقابل از طریق کانالهای مخابراتی عمومی میباشد که امروزه استفاده از آنها بسیار گسترش سافته است که از آن میتوان به خطوط تلفن، شبکههای تلویزیونی، ماهوارهای ، رادیویی، ارتباط سیار، بیسیم محلی و شبکههای کامپیوتری نام برد(سید ناصر موسوی. حمید دهقانی، 2014).

…

فهرست مطالب تحقیق ارزیابی نهان کاوی

- فصل اول: کلیات پژوهش…. 1

- 1-1 مقدمه. 2

- 1-2 بیان مساله. 3

- 1-3 ضرورت انجام پژوهش…. 3

- 1-4 پرسش پژوهش…. 4

- 1-5 فرضیه های پژوهش…. 4

- 1-6 اهداف پژوهش…. 4

- 1-7 ادبیات پژوهش…. 5

- 1-8 کاربردهای پژوهش…. 6

- 1-9 روش کار پژوهش…. 7

- 1-9-1مراحل انجام پژوهش…. 7

- 1-10 ساختار گزارش پژوهش…. 7

- فصل دوم: ادبیات پایه پژوهش…. 9

- 2-1 مقدمه. 10

- 2-2 نهاننگاری.. 10

- 2-2-1 روشهای نهاننگاری.. 11

- 2-2-1-1 نهاننگاری دامنهی فضایی.. 11

- 2-2-1-2 نهاننگاری دامنهی تبدیل.. 14

- 2-2-2-3 نهاننگاری سازگار 15

- 2-3 نهان کاوی.. 15

- 2-3-1 روشهای نهانکاوی.. 17

- 2-3-1-1 نهان کاوی امضا 17

- 2-3-1-2 نهان کاوی آماری.. 17

- 2-3-1-2-1 نهان کاوی آماری خاص…. 18

- 2-3-1-2-2 نهان کاوی آماری عمومی.. 18

- 2-4 نهان کاوی تصویر. 18

- 2-4-1 ابزارهای نهان کاوی تصویر. 20

- 2-5 نهان کاوی صوتی.. 21

- 2-6 نهان کاوی ویدئو. 22

- 2-7 نهان کاوی متنی.. 23

- 2-8 مقایسه نهاننگاری و نهانکاوی.. 24

- 2-9 امنیت… 24

- 2-10 جمعبندی.. 25

- فصل سوم: مروری بر مطالعات پیشین.. 26

- 3-1 مقدمه. 27

- 3-2 مروری کلی بر کارهای انجام شده در حیطۀ نهان کاوی.. 27

- 3-3 نهان کاوی تصاویر. 32

- 3-4 تصاویر با فرمت JPEG.. 37

- 3-5 جمعبندی.. 49

- فصل چهارم نتیجهگیری و پیشنهادها 50

- 4-1 مقدمه. 51

- 4-2 بحث و بررسی.. 51

- 4-3 نتیجهگیری پژوهش…. 42

- 4-3 پیشنهادهای آتی.. 54

- 4-5 جمعبندی پژوهش…. 54

- فهرست منابع.. 56

- چکیده انگلیسی.. 58

منابع تحقیق ارزیابی نهان کاوی

|

رضا اصفهانی. زینالعابدین نوروزی. (1396). تعیین سطح امنیت تصویر پوشانه نهاننگاری مبتنی بر منطق فازی. مجله علمی پژوهشی علوم و فناوریهای پدافند نوین، 3 ، 213-221. سید ناصر موسوی. حمید دهقانی. (1392). بررسی تطبیقی ابزارهای هوشمند درزمینه نهاننگاری و نهان کاوی. همایش سراسری پدافند غیرعامل در علوم و مهندسی. سید سبحان موسوی. عبدالرسول میرقدری. (1396). نهان کاوی تصویر با استفاده از پنجرهگذاری ضرایب فرکانس بالای تبدیل موجک. مجله علمی پژوهشی علوم و فناوریهای پدافند نوین، 2، 113-122. فاطمهالسادات جمالی دینان. محمد رضایی. مریم بیگ زاده. الهه بیات. (1388). مروری بر روشهای نهاننگاری در JPEG و بررسی امنیت آنها. پردازش علائم و دادهها، 2، 12. مریم بیگ زاده. محمد رضایی. فاطمهالسادات جمالی دینان. (1388) نهان کاوی در تصاویر JPEG برمبنای دستهبندی ویژگیهای آماری و تصمیمگیری دو مرحلهای. پردازش علائم و دادهها، 1، 11. حجت کاوریزاده، محمدمصلح، هدیه ساجدی،(1392) بهبود نهان کاوی صوت با انتخاب زیرمجموعه ویژگی بهینه با استفاده از الگوریتم ژنتیک، اولین کنفرانس ملی رویکردهای نوین مهندسی کامپیوتر و بازیابی اطلاعات ایران. جواد مرتضوی مهریزی، مرتضی خادمی،(1392) نهانکاوی کور ویدو با رویکرد یادگیری نیمهنظارتی، بیست و یکمین کنفرانس مهندسی برق ایران. فرزاد زرگری، سارا ربیعی،محمود موسوی نژاد،(1388) نهاننگاری متن در زبان فارسی با استفاده از کلمات و عبارات کاملا مترادف. |

|

Babu, J., Rangu, S., & Manogna, P. (2017). A Survey on Different Feature Extraction and Classification Techniques Used in Image Steganalysis. Journal of Information Security, 8(03), 186. |

|

Bansal, A., Muttoo, S. K., & Kumar, V. (2016). Security against Sample Pair Steganalysis in Eight Queens Data Hiding Technique. International Journal of Computer Network and Information Security, 8(8), 39. |

|

Broda, M., Hajduk, V., & Levický, D. (2017). Universal statistical steganalytic method. Journal of Electrical Engineering, 68(2), 117-124. |

|

Chanu, Y. J., Singh, K. M., & Tuithung, T. (2012). Image steganography and steganalysis: A survey. International Journal of Computer Applications, 52(2). |

|

Desai, M. B., & Patel, S. V. (2014). Survey on Universal Image Steganalysis. International Journal of Computer Science and Information Technologies, 5(3), 4752-4759. |

|

Desai, M. B., & Patel, S. V. (2016, December). Performance analysis of image steganalysis against message size, message type and classification methods. In Advances in Electronics, Communication and Computer Technology (ICAECCT), 2016 IEEE International Conference on (pp. 295-302). IEEE. |

|

Fatnassi, A., Gharsellaoui, H., & Bouamama, S. (2016). A New Hybrid Steganalysis Based Approach for Embedding Image in Audio and Image Cover Media. IFAC-PapersOnLine, 49(12), 1809-1814. |

|

Gulášová, M., & Jókay, M. (2015). Steganalysis of StegoStorage system. Tatra Mountains Mathematical Publications, 64(1), 205-215. |

|

Lerch-Hostalot, D., & Megías, D. (2013). LSB matching steganalysis based on patterns of pixel differences and random embedding. Computers & security, 32, 192-206. L.rathika, B.Loganathan. (2017). Approaches and Methods for Steganalysis – A Survey. Internationa Journal of Advanced Research in Computer and Communication Engineering, 6(6). |

|

Zeng, J., Tan, S., Li, B., & Huang, J. (2016). Large-scale JPEG steganalysis using hybrid deep-learning framework. arXiv preprint arXiv:1611.03233. |

|

Attaby, A. A., Ahmed, M. F. M., & Alsammak, A. K. (2017). Data hiding inside JPEG images with high resistance to steganalysis using a novel technique: DCT-M3. Ain Shams Engineering Journal. |

توجه:

تحقیق ارزیابی نهان کاوی شامل یک فایل ورد 60 صفحه ای و یک پاورپوینت 24 اسلایدی می باشد.

لینک دانلود فایل بلافاصله پس از خرید بصورت اتوماتیک برای شما ایمیل می گردد.

به منظور سفارش تحقیق مرتبط با رشته تخصصی خود بر روی کلید زیر کلیک نمایید.

سفارش تحقیق

نقد و بررسیها

هنوز بررسیای ثبت نشده است.