توضیحات

تحقیق چالش های امنیتی مجازی سازی شبکه و راهکارها

- مقدمه

انسان همواره به دنبال راهکارهایی جهت رسیدن به وضعیت مطلوب تر بوده است تا بتواند زندگی راحت تری داشته باشد، در جریان رسیدن به این آرمان ها اختراعات و اکتشافات زیادی هم انجام داده است. یکی از رویاهای انسان مدرن، مجازی سازی است. بعد از محقق شدن این مهم در حوزه فناوری اطلاعات، امروزه شاهد درخواست های بسیاری از سازمان های بزرگ، جهت اجرای طرح های مجازی سازی و ایجاد فضاهای مجازی هستیم. بنابراین لازم است تا آشنایی مقدماتی با واژه های مجازی سازی و تعاریف مبتنی بر آن بیان شود که در این فصل به آن پرداخته می شود.

- مجازی سازی

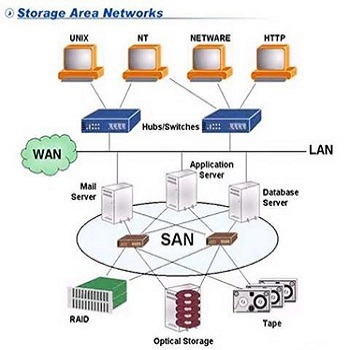

مجازیسازی به معنای ایجاد یک نسخه مجازی از منابع است که این نسخه یک قطعه فیزیکی نیست اما برای کاربران به صورت یک تجهیز فیزیکی، ظاهر میشود. مجازیسازی شبکه، فرآیند ترکیب منابع سختافزاری و نرمافزاری بر روی یک نهاد نرمافزارمحور که شبکه مجازی نامیده میشود، است. در مجازیسازی شبکه، تمامی بسترها و سرویسهای شبکه مجازی هستند. تکنیک مجازیسازی شبکه این امکان را به منابع شبکه میدهد که به صورت پویا به اشتراک گذاشته شوند.

در حالت کلی مجازی سازی را میتوان به دو دسته تقسیم کرد.

- مجازی سازی شبکه (NV)

- مجازیسازی عملکردهای شبکه (NFV)

…

فهرست مطالب تحقیق چالش های امنیتی مجازی سازی شبکه و راهکارها

- 1-1. مقدمه. 2

- 1-2. مجازی سازی… 2

- 1-3. NV… 3

- 1-4. NFV… 3

- 1-5. SDN… 3

- 1-6. مدل مرجع NFV… 4

- 1-6-2. VNF 5

- 1-6-3. EM 5

- 1-6-4. NFVI 5

- 1-6-5. منابع سختافزاری… 5

- 1-6-6. لایه مجازیسازی… 6

- 1-6-7. VIM… 6

- 1-6-8. NFV Orchestrator 6

- 1-6-9. NFV Manager 6

- 1-6-10. Service, VNF and Infrastructure Description. 7

- 1-6-11. OSS/BSS.. 7

- 1-7. مدل مرجع SDN… 7

- 1-8. معماری SDN… 10

- 1-9. طرح معماری SDN… 10

- 1-9-1. زیرساخت شبکه. 11

- 1-9-2. واسط جنوبی.. 11

- 1-9-3. کنترلر شبکه. 12

- 1-9-4. واسط شمالی.. 13

- 1-9-5.کاربردهای شبکه. 13

- 1-9-6. شبیه ساز 14

- 1-10. اشتراک بین SDN و VNF.. 14

- 1-11. مزایای مشترک SDN و VNF.. 16

- فصل2. معرفی چالش ها امنیتی در مجازی سازی شبکه 17

- 2-1. مقدمه. 18

- 2-2. مروری بر NFV… 18

- 2-3. تهدیدات امنیتی(Security threats) 21

- 2-4. تهدیدات خاص تابع شبکه. 22

- 2-5. تهدیدات مجازی سازی عمومی.. 25

- 2-6. تهدیدات زیرساختی هدف… 27

- 2-6-1. شانس همکاری برای یک ارائه دهنده مخرب. 28

- 2-6-2. سوءاستفاده از منابع مشترک… 29

- 2-7. تهدیدات VNF هدف… 29

- 2-7-1. برون سپاری چالش ها 29

- 2-7-2. حملات کانال جانبی.. 30

- 2-7-3. مهاجرت زنده. 32

- 2-8. محافظت از حمله DDoS.. 35

- 2-9. محاسبات ابری… 36

- 2-10. تاثیر محاسبات ابر بر دفاع حمله DDoS.. 37

- 2-11. نرم افزارهای تعریف شده شبکه. 39

- 2-12. تاثیر SDN در دفاع حمله DdoS.. 40

- 2-13. دفاع حمله DDoS در محاسبات ابری و SDN… 41

- 2-14. طراحی DaMask. 42

- 2-14-1. نمای کلی طراحی.. 42

- 2-14-2. گردش کار DaMask. 44

- 2-14-3. ماژول DaMask-D… 44

- 2-14-4. ماژول DaMask-M… 46

- 2-15. سیستم تشخیص مبتنی بر مدل گرافیکی.. 47

- 2-15-1. ارزیابی DaMask. 47

- 2-15-2. ابر خصوصی.. 48

- 2-15-3. ابر عمومی.. 48

- 2-15-4. مجموعه داده ارزیابی.. 49

- فصل3. نتیجه گیری و ارزیابی 51

- 3-1. مقدمه. 52

- 3-2. نتیجه گیری… 52

- مراجع 61

منابع تحقیق چالش های امنیتی مجازی سازی شبکه و راهکارها

[1] OpenFlow-enabled SDN and Network Functions Virtualization, ONF Solution Brief, February 17, 2014.

[2] Next Step: SDN and Network Virtualization: A Reality Check, By JIM METZLER Network World | Sep 9, 2014 5:30 AM PT

[3] ONF: TR-518, Relationship of SDN and NFV, Issue 1 October 2015

[4] http://sdn.itrc.ac.ir. [accepted: 2017/20/9].

[5] Alcatel-Lucent. Providing Security in NFV- Challenges and Opportunities, Alcatel-Lucent White Paper. Technical report, Alcatel-Lucent, 2014.

[6] H. Hawilo, A. Shami, M. Mirahmadi, and R. Asal. NFV: State of the Art, Challenges and Implementation in Next Generation Mobile Networks (vEPC). IEEE Network Magazine, 28(6):18–26, 2014.

[7] ETSI. Network Functions Virtualisation; Introductory White Paper. Technical report, SDN and OpenFlow World Congress, 2012.

[8] B. Han, V. Gopalakrishnan, L. Ji, and S. Lee. Network Functions Virtualization: Challenges and Opportunities for Innovations. IEEE Communications Magazine, 53(2):90–97, 2015.

[9] ETSI. Network Functions Virtualisation (NFV); NFV Security; Security and Trust Guidance. Technical report, ETSI GS NFV-SEC 003 V1.1.1, 2014.

[10] ETSI. Network Functions Virtualisation (NFV); Infrastructure; Hypervisor Domain. Technical report, ETSI GS NFV-INF 004 V1.1.1, 2015.

[11] BROCADE. Intel and Brocade Network Functions Virtualization Solution. Technical report, Brocade Communications Systems, 2014.

[12] S. Shafieian, M. Zulkernine, and A. Haque. Cloud Computing: Challenges, Limitations and R & D Solutions, pages 3–22. Springer, 2014.

[13] V. Ashktorab and S.R. Taghizadeh. Security Threats and Countermeasures in Cloud Computing. International Journal of Application or Innovation in Engineering & Management, 1(2):234–245, 2012.

[14] M. R. Ogiela and U. Ogiela. Shadow Generation Protocol in Linguistic Threshold Schemes. Communications in Computer and Information Science, 58:35–42, 2009.

[15] CSA. The Notorious Nine: Cloud Computing Top Threats in 2013. Technical report, Cloud Security Alliance, 2013.

[16] S. Natarajan and T.Wolf. Security Issues in Network Virtualization for the Future Internet. In International conference on Computing, Networking and Communications (ICNC), pages 537–543, 2012.

[17] Y. Luo, E. Murray, and T. L. Ficarra. Accelerated Virtual Switching with Programmable NICs for Scalable Data Center Networking. In Proceedings of the Second ACM SIGCOMM Workshop on Virtualized Infrastructure Systems and Architectures, pages 65–72, 2010.

[18] C. Kachris, G. Sirakoulis, and D. Soudris. Network Function Virtualization based on FPGAs: A Framework for all-Programmable network devices. CoRR, 2014.

[19] M.B. Anwer, M. Motiwala, M. Tariq, and N. Feamster. Switch- Blade: A Platform for Rapid Deployment of Network Protocols on Programmable Hardware. ACM SIGCOMM Computer Communication Review, 40(4):183–194, 2010.

[20] S. Natarajan and T.Wolf. Security Issues in Network Virtualization for the Future Internet. In International conference on Computing, Networking and Communications (ICNC), pages 537–543, 2012.

[21] P. Costa, M. Migliavacca, P. Pietzuch, and A.L. Wolf. NaaS: Networkas- a-Service in the Cloud. In 2nd USENIX Workshop on Hot Topics in Management of Internet, Cloud, and Enterprise Networks and Services, 2012.

[22] S. Shafieian, M. Zulkernine, and A. Haque. Cloud Computing: Challenges, Limitations and R & D Solutions, pages 3–22. Springer, 2014.

[23] J. Idziorek, M. Tannian, and D. Jacobson. Detecting Fraudulent Use of Cloud Resources. In Proceedings of the 3rd ACM Workshop on Cloud Computing Security Workshop, CCSW ’11, pages 61–72, 2011.

[24] J. Oberheide, K. Veeraraghavan, E. Cooke, J. Flinn, and F. Jahanian. Virtualized In-cloud Security Services for Mobile Devices. In Proceedings of the First Workshop on Virtualization in Mobile Computing, MobiVirt ’08, pages 31–35, 2008.

[25] S. Gutz, A. Story, C. Schlesinger, and N. Foster. Splendid Isolation: A Slice Abstraction for Software-defined Networks. In Proceedings of the First Workshop on Hot Topics in Software Defined Networks, HotSDN ’12, pages 79–84. ACM, 2012.

[26] R. Mijumbi, J. Serrat, J.-L. Gorricho, N. Bouten, F. De Turck, and R. Boutaba. Network Function Virtualization: State-of-the-art and Research Challenges. IEEE Communications Surveys and Tutorials, 18(1):236–262, 2016.

[27] F. Hu, Q. Hao, and K. Bao. A Survey on Software-Defined Network and OpenFlow: From Concept to Implementation. IEEE COMMUNICATION SURVEYS & TUTORIALS, 16(4):2181–2206, 2014.

[28] Y. Zhang, A. Juels, M. K. Reiter, and T. Ristenpart. Cross-VM Side Channels and Their Use to Extract Private Keys. In 2012 ACM Conference on Computer and Communications Security, CCS ’12, pages 305–316, 2012.

[29] Z. Wu, Z. Xu, and Wang. Whispers in the Hyper-space: High-speed Covert Channel Attacks in the Cloud. In 21st USENIX Security Symposium (USENIX Security 12), pages 159–173. USENIX, 2012.

[30] D. A. Osvik, A. Shamir, and E. Tromer. Cache Attacks and Countermeasures: The Case of AES. In Proceedings of the Cryptographers’ Track at the RSA Conference on Topics in Cryptology, CT-RSA’06, pages 1–20, 2006.

[31] Clementine Maurice, Christoph Neumann, Olivier Heen, and Aurelien Francillon. C5: Cross-Cores Cache Covert Channel. In Detection of Intrusions and Malware, and Vulnerability Assessment (DIMVA’15), DIMVA, pages 46–64. Springer, 2015.

[32] V. Varadarajan, Y. Zhang, T. Ristenpart, and M. Swift. A Placement Vulnerability Study in Multi-Tenant Public Clouds. In 24th USENIX Security Symposium (USENIX Security 15), pages 913–928, 2015.

[33] M. Aiash, G. Mapp, and O. Gemikonakli. Secure Live Virtual Machines Migration: Issues and Solutions. In 27th International Conference on Advanced Information Networking and Applications Workshops, volume 0, pages 160–165, 2014.

[34] J. Oberheide, E. Cooke, and F. Jahanian. Empirical Exploitation of Live Virtual Machine Migration. In BlackHat DC Convention, 2008.

[35] S. Berger, R. C´aceres, K. A. Goldman, R. Perez, R. Sailer, and L. van Doorn. vTPM: Virtualizing the Trusted Platform Module. In 15th Conference on USENIX Security Symposium, volume 15 of USENIX-SS’06, 2006.

[36] F. Zhang and H. Chen. Security-Preserving Live Migration of Virtual Machines in the Cloud. Journal of Network and Systems Management, 21(4):562–587, 2013.

[37] S. Biedermann, M. Zittel, and S. Katzenbeisser. Improving security of virtual machines during live migrations. In Privacy, Security and Trust (PST), 2013 Eleventh Annual International Conference on, pages 352– 357, 2013.

[38] C. Clark, K. Fraser, S. Hand, J.G. Hansen, E. Jul, C. Limpach, I. Pratt, A. Warfield, Live migration of virtual machines, in: Proceedings of the 2nd Conference on Symposium NSDI, USENIX, 2005.

[39] N. McKeown, T. Anderson, H. Balakrishnan, G. Parulkar, L. Peterson, J. Rexford, S. Shenker, J. Turner, Openflow: enabling innovation in campus networks, ACM SIGCOMM Comput. Commun. Rev. (2008).

[40] Bing Wang, Yao Zheng, Wenjing Lou, Y. Thomas Hou, DDoS attack protection in the era of cloud computing and Software-Defined Networking, Computer Networks 81 (2015) 308–319.

[41] B. Lantz, B. Heller, N. McKeown, A network in a laptop: rapid prototyping for software-defined networks, in: 9th ACM SIGCOMM Workshop HotSDN, ACM, 2010.

توجه:

تحقیق چالش های امنیتی مجازی سازی شبکه و راهکارها شامل یک فایل ورد 70 صفحه ای و یک پاورپوینت 30 اسلایدی می باشد.

لینک دانلود فایل بلافاصله پس از خرید بصورت اتوماتیک برای شما ایمیل می گردد.

به منظور سفارش تحقیق مرتبط با رشته تخصصی خود بر روی کلید زیر کلیک نمایید.

سفارش تحقیق

نقد و بررسیها

هنوز بررسیای ثبت نشده است.